このページはOpenSSHを利用してセキュアなリモート通信を行なう手法をご紹介します。OpenSSH + TeraTermProを利用して比較的簡単に利用することができます。

TOPページへ戻る

| VineLinux関連 |

| システム管理 |

| ウェブ関連 |

| メール関連 |

| ファイルサーバ関連 |

| ブログ関連 |

| ドメイン関連 |

| ネットワーク関連 |

| セキュリティ関連 |

| その他 |

>>Linuxで自宅サーバー公開(TOP) >>OpenSSHの設定

■OpenSSHの設定手順  【関連項目】 ・SSHの利用方法(UTF-8 TeraTerm Pro編) ・SSHの利用方法(PortForwarder編) ※見たい項目をクリックすると説明にジャンプします。 OpenSSHとは、TelnetやFTPの通信データを暗号化する技術です。 暗号化にはSSH(Secue Shell)というプロトコルが利用されます。 TelnetおよびFTPにおいてログイン時のパスワードなど全てのデータを暗号化できるため より安全な通信が可能となります。 VineLinuxでは標準でOpenSSHがインストールされています。 ここではOpenSSHを使用したサーバの設定方法からWindows上でSSHクライアントを利用する方法 をご紹介します。 ▲OpenSSH設定手順へ ・aptコマンドによりOpenSSHのインストールを行います。

インストールが必要な場合は、インストールを行ってください。 ▲OpenSSH設定手順へ OpenSSHの設定は「/etc/ssh/sshd_config」ファイルで行います。 viエディタで設定ファイルを開きます。

設定ファイル「/etc/ssh/sshd_config」を環境に合わせて設定します。

設定を有効にするためSSHを再起動します。

以上でOpenSSHの設定は完了です。 ▲OpenSSH設定手順へ SSHによる暗号化通信では暗号化するための鍵が必要となります。 SSHでログインを許可したユーザでログインして鍵ファイルをつくります。 (例 ユーザー名:"user"の場合)

上記手順で秘密鍵と公開鍵のペアがユーザディレクトリに作成されます。 ユーザーディレクトリ配下の「.ssh」ディレクトリへ移動します。(例 ユーザー名:"user"の場合)

作成された鍵ファイルを確認

公開鍵のファイル名を変更します。

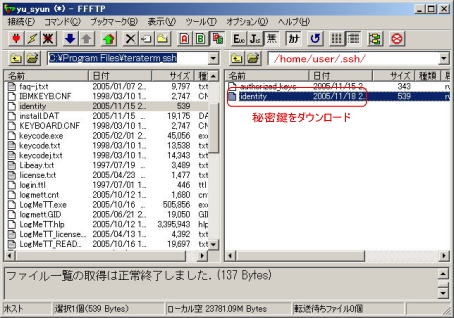

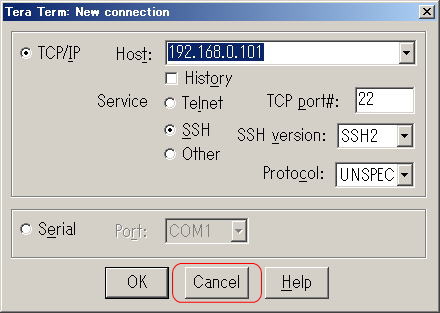

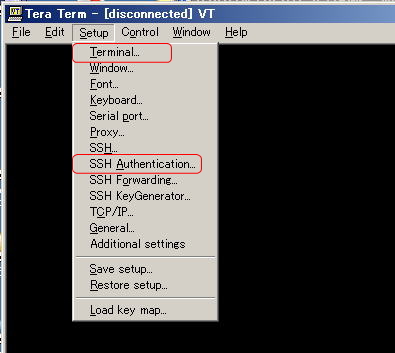

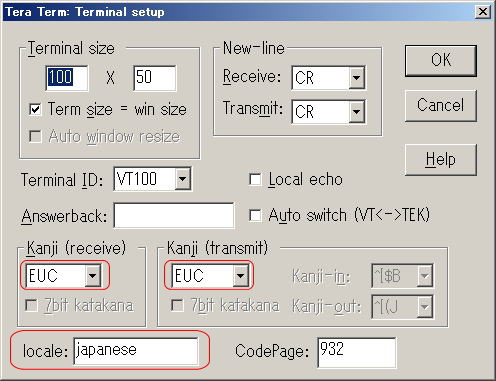

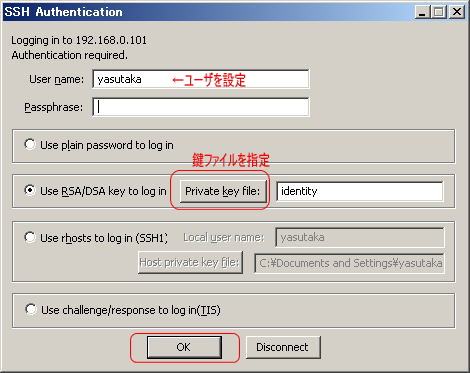

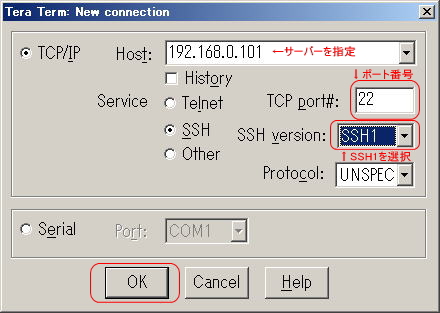

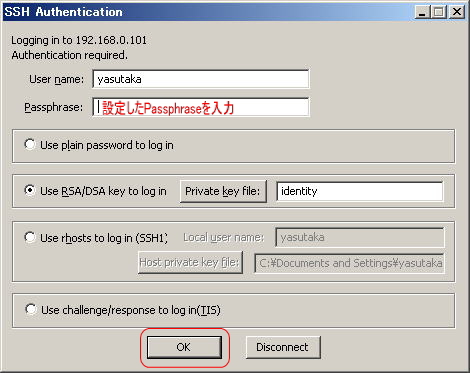

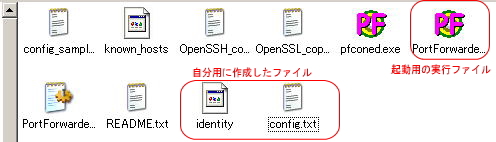

以上でサーバー側での作業(鍵ファイル作成)は完了です。 後はクライアントPC側に秘密鍵をダウンロードします。 ・秘密鍵をクライアントPC側へ移動 FFFTPなどのクライアントに接続して「/home/user/.ssh/」へ移動します。 秘密鍵「identity」ファイルをクライアント側PCへダウンロードします。 ▲OpenSSH設定手順へ ここでは「UTF-8 TeraTerm Pro」を使用した接続方法をご紹介します。 ※Googleなどで"UTF-8 TeraTerm Pro"で検索するとダウンロードサイトが検索できます。 (ここではUTF-8 TeraTerm Proのインストール手順は省略します。) ・SSHクライアントソフト(UTF-8 TeraTerm Pro)の設定 まずはSSHクライアントソフトを起動します。 ↓UTF-8 TeraTerm Proをダブルクリックして起動します。 最初の起動時には以下のような画面が表示されます。 ※初期設定をするためCancelボタンを押します。 Setupメニューから初期設定を行ないます。 Terminalの設定(SetupメニューよりTerminalを選択) SSH Authenticationの設定 FileメニューよりNewConnectionを選択 認証ウィンドウが表示されます。設定したPassphrase:を入力してOKボタンを押します。 初めて接続するサーバーだと「Known hostsリストに登録されていないホストだよ」といった メッセージが表示されます。 「このホストをknown hostsリストに追加する」にチェックをつけて続行をクリックします。 UTF-8 TeraTermProだとインストールされたディレクトリの「ssh_known_hosts」というファイル にサーバーが登録されます。2回目以降は表示されないはずです。 SSHでのログイン時は以下のようにタイトルのアイコンマークが鍵マークとなります。  (通常のログイン)→ (通常のログイン)→ (SSHでのログイン) (SSHでのログイン)無事にログインできれば、正常にSSHが動作しています。 これで少しは安全にサーバー管理ができそうです^^; ▲OpenSSH設定手順へ PortForwarderとはWindowsでのSSHポート転送用ツールです。 PortForwarderを起動するだけで、SSH転送を可能にすることができます。 ポート転送機能に特化しているため、使い方もシンプルでとっても便利なソフトです。 ・PortForwarderのインストール PortForwarderのダウンロードページより最新版をダウンロードします。 次にダウンロードしたファイルを展開します。 フォルダ内に以下のようなファイルがあると思います。(バージョンにより若干異なるかも?)  ・設定ファイルを作成 環境に合わせて設定ファイルを作成します。 「config_sample.txt」をコピーして作成すると便利かもしれません。 以下は作成例です。(SSHサーバ:xxx.co.jpで23番ポートに転送)

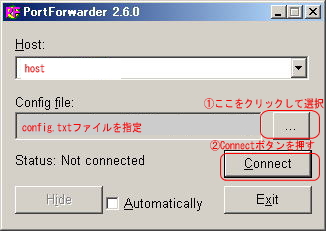

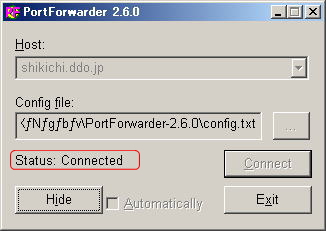

上記ファイルをPortforwarderのフォルダ内に分かりやすい名前で保存します。 (ここでは、「config.txt」という名前で保存しています。) ・PortForwarderの起動および接続 あとは実際にSSHサーバに接続しています。 起動用実行ファイル「PortForwarder.ext」をダブルクリックします。 以下のようなPortForwarderのメイン画面が表示されます。  まずは先ほどしてしたCofig file(例では「config.txt」ファイルが該当します。) 次にConnectボタン(SSHサーバへの接続)を押します。 以下のようなログインパスワードが要求されます。  ログインパスワードを入力しSSH接続が始まると以下のように"Status:Connected" に変わります。

▲OpenSSH設定手順へ Copyright(c) 2005, All Rights Reserved. |